-

عضو انجمن

امنیت در شبکههای بیسیم

امنیت در شبکههای بیسیم

بخش اول : مقدمه

از آنجا که شبکههای بی سیم، در دنیای کنونی هرچه بیشتر در حال گسترش هستند، و با توجه به ماهیت این دسته از شبکهها، که بر اساس سیگنالهای رادیوییاند، مهمترین نکته در راه استفاده از این تکنولوژی، آگاهی از نقاط قوت و ضعف آنست. نظر به لزوم آگاهی از خطرات استفاده از این شبکهها، با وجود امکانات نهفته در آنها که بهمدد پیکربندی صحیح میتوان بهسطح قابل قبولی از بعد امنیتی دست یافت، بنا داریم در این سری از مقالات با عنوان «امنیت در شبکه های بی سیم» ضمن معرفی این شبکهها با تأکید بر ابعاد امنیتی آنها، به روشهای پیکربندی صحیح که احتمال رخداد حملات را کاهش میدهند بپردازیم. شبکههای بیسیم، کاربردها، مزایا و ابعاد تکنولوژی شبکههای بیسیم، با استفاده از انتقال دادهها توسط اموج رادیویی، در سادهترین صورت، به تجهیزات سختافزاری امکان میدهد تا بدوناستفاده از بسترهای فیزیکی همچون سیم و کابل، با یکدیگر ارتباط برقرار کنند. شبکههای بیسیم بازهی وسیعی از کاربردها، از ساختارهای پیچیدهیی چون شبکههای بیسیم سلولی -که اغلب برای تلفنهای همراه استفاده میشود- و شبکههای محلی بیسیم (WLAN – Wireless LAN) گرفته تا انوع سادهیی چون هدفونهای بیسیم، را شامل میشوند. از سوی دیگر با احتساب امواجی همچون مادون قرمز، تمامی تجهیزاتی که از امواج مادون قرمز نیز استفاده میکنند، مانند صفحه کلیدها، ماوسها و برخی از گوشیهای همراه، در این دستهبندی جای میگیرند. طبیعیترین مزیت استفاده از این شبکهها عدم نیاز به ساختار فیزیکی و امکان نقل و انتقال تجهیزات متصل به اینگونه شبکهها و همچنین امکان ایجاد تغییر در ساختار مجازی آنهاست. از نظر ابعاد ساختاری، شبکههای بیسیم به سه دسته تقسیم میگردند : WWAN، WLAN و WPAN. مقصود از WWAN، که مخفف Wireless WAN است، شبکههایی با پوشش بیسیم بالاست. نمونهیی از این شبکهها، ساختار بیسیم سلولی مورد استفاده در شبکههای تلفن همراه است. WLAN پوششی محدودتر، در حد یک ساختمان یا سازمان، و در ابعاد کوچک یک سالن یا تعدادی اتاق، را فراهم میکند. کاربرد شبکههای WPAN یا Wireless Personal Area Network برای موارد خانهگی است. ارتباطاتی چون Bluetooth و مادون قرمز در این دسته قرار میگیرند. شبکههای WPAN از سوی دیگر در دستهی شبکههای Ad Hoc نیز قرار میگیرند. در شبکههای Ad hoc، یک سختافزار، بهمحض ورود به فضای تحت پوشش آن، بهصورت پویا به شبکه اضافه میشود. مثالی از این نوع شبکهها، Bluetooth است. در این نوع، تجهیزات مختلفی از جمله صفحه کلید، ماوس، چاپگر، کامپیوتر کیفی یا جیبی و حتی گوشی تلفن همراه، در صورت قرارگرفتن در محیط تحت پوشش، وارد شبکه شده و امکان رد و بدل دادهها با دیگر تجهیزات متصل به شبکه را مییابند. تفاوت میان شبکههای Ad hoc با شبکههای محلی بیسیم (WLAN) در ساختار مجازی آنهاست. بهعبارت دیگر، ساختار مجازی شبکههای محلی بیسیم بر پایهی طرحی ایستاست درحالیکه شبکههای Ad hoc از هر نظر پویا هستند. طبیعیست که در کنار مزایایی که این پویایی برای استفاده کنندهگان فراهم میکند، حفظ امنیت چنین شبکههایی نیز با مشکلات بسیاری همراه است. با این وجود، عملاً یکی از راه حلهای موجود برای افزایش امنیت در این شبکهها، خصوصاً در انواعی همچون Bluetooth، کاستن از شعاع پوشش سیگنالهای شبکه است. در واقع مستقل از این حقیقت که عملکرد Bluetooth بر اساس فرستنده و گیرندههای کمتوان استوار است و این مزیت در کامپیوترهای جیبی برتری قابلتوجهیی محسوب میگردد، همین کمی توان سختافزار مربوطه، موجب وجود منطقهی محدود تحت پوشش است که در بررسی امنیتی نیز مزیت محسوب میگردد. بهعبارت دیگر این مزیت بههمراه استفاده از کدهای رمز نهچندان پیچیده، تنها حربههای امنیتی این دسته از شبکهها بهحساب میآیند. منشأ ضعف امنیتی در شبکههای بیسیم و خطرات معمول خطر معمول در کلیهی شبکههای بیسیم مستقل از پروتکل و تکنولوژی مورد نظر، بر مزیت اصلی این تکنولوژی که همان پویایی ساختار، مبتنی بر استفاده از سیگنالهای رادیویی بهجای سیم و کابل، استوار است. با استفاده از این سیگنالها و در واقع بدون مرز ساختن پوشش ساختار شبکه، نفوذگران قادرند در صورت شکستن موانع امنیتی نهچندان قدرتمند این شبکهها، خود را بهعنوان عضوی از این شبکهها جازده و در صورت تحقق این امر، امکان دستیابی به اطلاعات حیاتی، حمله به سرویس دهندهگان سازمان و مجموعه، تخریب اطلاعات، ایجاد اختلال در ارتباطات گرههای شبکه با یکدیگر، تولید دادههای غیرواقعی و گمراهکننده، سوءاستفاده از پهنایباند مؤثر شبکه و دیگر فعالیتهای مخرب وجود دارد. در مجموع، در تمامی دستههای شبکههای بیسیم، از دید امنیتی حقایقی مشترک صادق است :

- تمامی ضعفهای امنیتی موجود در شبکههای سیمی، در مورد شبکههای بیسیم نیز صدق میکند. در واقع نه تنها هیچ جنبهیی چه از لحاظ طراحی و چه از لحاظ ساختاری، خاص شبکههای بیسیم وجود ندارد که سطح بالاتری از امنیت منطقی را ایجاد کند، بلکه همان گونه که ذکر شد مخاطرات ویژهیی را نیز موجب است.

- نفوذگران، با گذر از تدابیر امنیتی موجود، میتوانند بهراحتی به منابع اطلاعاتی موجود بر روی سیستمهای رایانهیی دست یابند.

- اطلاعات حیاتییی که یا رمز نشدهاند و یا با روشی با امنیت پایین رمز شدهاند، و میان دو گره در شبکههای بیسیم در حال انتقال میباشند، میتوانند توسط نفوذگران سرقت شده یا تغییر یابند.

- حملههای DoS به تجهیزات و سیستمهای بیسیم بسیار متداول است.

- نفوذگران با سرقت کدهای عبور و دیگر عناصر امنیتی مشابه کاربران مجاز در شبکههای بیسیم، میتوانند به شبکهی مورد نظر بدون هیچ مانعی متصل گردند.

- با سرقت عناصر امنیتی، یک نفوذگر میتواند رفتار یک کاربر را پایش کند. از این طریق میتوان به اطلاعات حساس دیگری نیز دست یافت.

- کامپیوترهای قابل حمل و جیبی، که امکان و اجازهی استفاده از شبکهی بیسیم را دارند، بهراحتی قابل سرقت هستند. با سرقت چنین سخت افزارهایی، میتوان اولین قدم برای نفوذ به شبکه را برداشت.

- یک نفوذگر میتواند از نقاط مشترک میان یک شبکهی بیسیم در یک سازمان و شبکهی سیمی آن (که در اغلب موارد شبکهی اصلی و حساستری محسوب میگردد) استفاده کرده و با نفوذ به شبکهی بیسیم عملاً راهی برای دستیابی به منابع شبکهی سیمی نیز بیابد.

- در سطحی دیگر، با نفوذ به عناصر کنترل کنندهی یک شبکهی بیسیم، امکان ایجاد اختلال در عملکرد شبکه نیز وجود دارد.

با مقدمهی ذکر شده، در قسمتهای آتی میتوانیم به ویژهگیهای این شبکههای، با تفکیک تکنولوژیهای مرسوم، از بعد امنیتی بپردازیم و چگونهگی پیکربندی صحیح یک شبکهی بیسیم را، برای بالابردن امنیت آن، بررسی کنیم.

-

تعداد تشکر ها از MizbanVps به دلیل پست مفید

-

May 28th, 2012 13:55

# ADS

-

عضو انجمن

پاسخ : امنیت در شبکههای بیسیم

پاسخ : امنیت در شبکههای بیسیم

بخش دوم : شبکههای محلی بیسیم

در این قسمت، بهعنوان بخش دوم از بررسی امنیت در شبکههای بیسیم، به مرور کلی شبکههای محلی بیسیم میپردازیم. اطلاع از ساختار و روش عملکرد این شبکهها، حتی به صورت جزءیی، برای بررسی امنیتی لازم بهنظر میرسد.

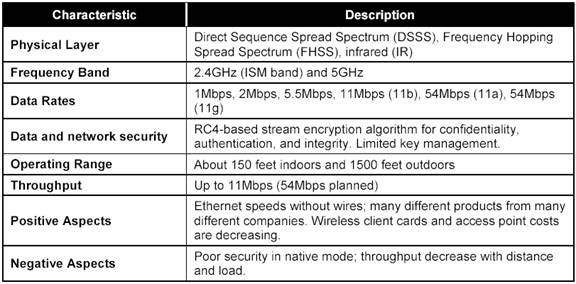

پیشینه

تکنولوژی و صنعت WLAN به اوایل دههی ۸۰ میلادی باز میگردد. مانند هر تکنولوژی دیگری، پیشرفت شبکههای محلی بیسیم به کندی صورت میپذیرفت. با ارایهی استاندارد IEEE 802.11b، که پهنای باند نسبتاً بالایی را برای شبکههای محلی امکانپذیر میساخت، استفاده از این تکنولوژی وسعت بیشتری یافت. در حال حاضر، مقصود از WLAN تمامی پروتکلها و استانداردهای خانوادهی IEEE 802.11 است. جدول زیر اختصاصات این دسته از استانداردها را به صورت کلی نشان میدهد اولین شبکهی محلی بیسیم تجاری توسط Motorola پیادهسازی شد. این شبکه، به عنوان یک نمونه از این شبکهها، هزینهیی بالا و پهنای باندی پایین را تحمیل میکرد که ابداً مقرون بهصرفه نبود. از همان زمان به بعد، در اوایل دههی ۹۰ میلادی، پروژهی استاندارد 802.11 در IEEE شروع شد. پس از نزدیک به ۹ سال کار، در سال ۱۹۹۹ استانداردهای 802.11a و 802.11b توسط IEEE نهایی شده و تولید محصولات بسیاری بر پایهی این استانداردها آغاز شد. نوع a، با استفاده از فرکانس حامل 5GHz، پهنای باندی تا 54Mbps را فراهم میکند. در حالیکه نوع b با استفاده از فرکانس حامل 2.4GHz، تا 11Mbps پهنای باند را پشتیبانی میکند. با این وجود تعداد کانالهای قابل استفاده در نوع b در مقایسه با نوع a، بیشتر است. تعداد این کانالها، با توجه به کشور مورد نظر، تفاوت میکند. در حالت معمول، مقصود از WLAN استاندارد 802.11b است. استاندارد دیگری نیز بهتازهگی توسط IEEE معرفی شده است که به 802.11g شناخته میشود. این استاندارد بر اساس فرکانس حامل 2.4GHz عمل میکند ولی با استفاده از روشهای نوینی میتواند پهنای باند قابل استفاده را تا 54Mbps بالا ببرد. تولید محصولات بر اساس این استاندارد، که مدت زیادی از نهاییشدن و معرفی آن نمیگذرد، بیش از یکسال است که آغاز شده و با توجه سازگاری آن با استاندارد 802.11b، استفاده از آن در شبکههای بیسیم آرام آرام در حال گسترش است. معماری شبکههای محلی بیسیم

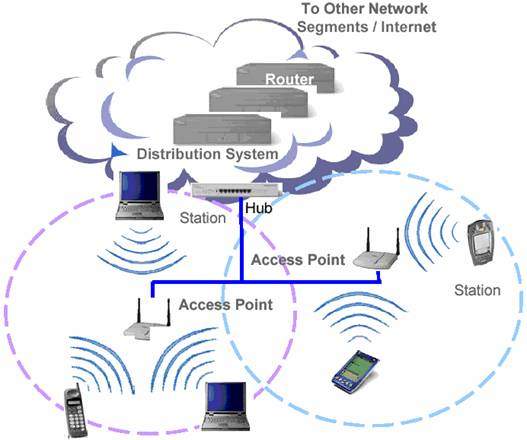

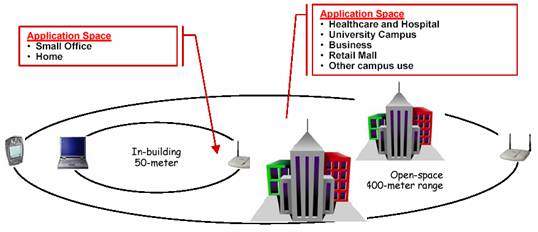

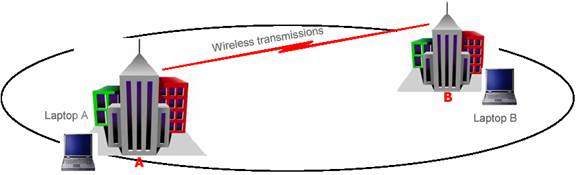

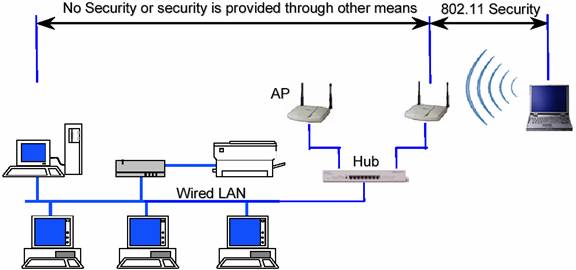

استاندارد 802.11b به تجهیزات اجازه میدهد که به دو روش ارتباط در شبکه برقرار شود. این دو روش عبارتاند از برقراری ارتباط به صورت نقطه به نقطه –همانگونه در شبکههای Ad hoc بهکار میرود- و اتصال به شبکه از طریق نقاط تماس یا دسترسی (AP=Access Point). معماری معمول در شبکههای محلی بیسیم بر مبنای استفاده از AP است. با نصب یک AP، عملاً مرزهای یک سلول مشخص میشود و با روشهایی میتوان یک سختافزار مجهز به امکان ارتباط بر اساس استاندارد 802.11b را میان سلولهای مختلف حرکت داد. گسترهیی که یک AP پوشش میدهد را BSS(Basic Service Set) مینامند. مجموعهی تمامی سلولهای یک ساختار کلی شبکه، که ترکیبی از BSSهای شبکه است، را ESS(Extended Service Set) مینامند. با استفاده از ESS میتوان گسترهی وسیعتری را تحت پوشش شبکهی محلی بیسیم درآورد. در سمت هریک از سختافزارها که معمولاً مخدوم هستند، کارت شبکهیی مجهز به یک مودم بیسیم قرار دارد که با AP ارتباط را برقرار میکند. AP علاوه بر ارتباط با چند کارت شبکهی بیسیم، به بستر پرسرعتتر شبکهی سیمی مجموعه نیز متصل است و از این طریق ارتباط میان مخدومهای مجهز به کارت شبکهی بیسیم و شبکهی اصلی برقرار میشود. شکل زیر نمایی از این ساختار را نشان میدهد : همانگونه که گفته شد، اغلب شبکههای محلی بیسیم بر اساس ساختار فوق، که به نوع Infrastructure نیز موسوم است، پیادهسازی میشوند. با این وجود نوع دیگری از شبکههای محلی بیسیم نیز وجود دارند که از همان منطق نقطهبهنقطه استفاده میکنند. در این شبکهها که عموماً Ad hoc نامیده میشوند یک نقطهی مرکزی برای دسترسی وجود ندارد و سختافزارهای همراه – مانند کامپیوترهای کیفی و جیبی یا گوشیهای موبایل – با ورود به محدودهی تحت پوشش این شبکه، به دیگر تجهیزات مشابه متصل میگردند. این شبکهها به بستر شبکهی سیمی متصل نیستند و به همین منظور IBSS (Independent Basic Service Set) نیز خواند میشوند. شکل زیر شمایی ساده از یک شبکهی Ad hoc را نشان میدهد : شبکههای Ad hoc از سویی مشابه شبکههای محلی درون دفتر کار هستند که در آنها نیازی به تعریف و پیکربندی یک سیستم رایانهیی به عنوان خادم وجود ندارد. در این صورت تمامی تجهیزات متصل به این شبکه میتوانند پروندههای مورد نظر خود را با دیگر گرهها به اشتراک بگذارند. در قسمت بعد، به دستهبندی اجزای فعال یک شبکهی محلی بیسیم پرداخته و شعاع پوشش این دسته از شبکهها را مورد بررسی قرار خواهیم داد.

-

-

عضو انجمن

پاسخ : امنیت در شبکههای بیسیم

پاسخ : امنیت در شبکههای بیسیم

بخش سوم : عناصر فعال و سطح پوشش WLAN

-

-

عضو انجمن

پاسخ : امنیت در شبکههای بیسیم

پاسخ : امنیت در شبکههای بیسیم

بخش چهارم : امنیت در شبکههای محلی بر اساس استاندارد 802.11

-

-

عضو انجمن

پاسخ : امنیت در شبکههای بیسیم

پاسخ : امنیت در شبکههای بیسیم

بخش پنجم : سرویسهای امنیتی WEP - Authentication

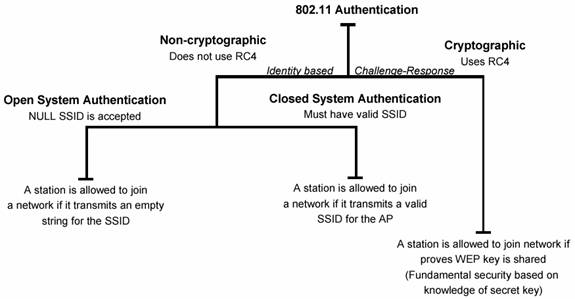

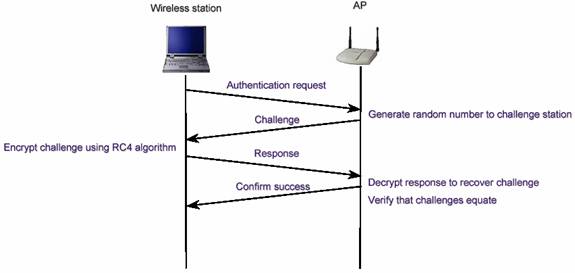

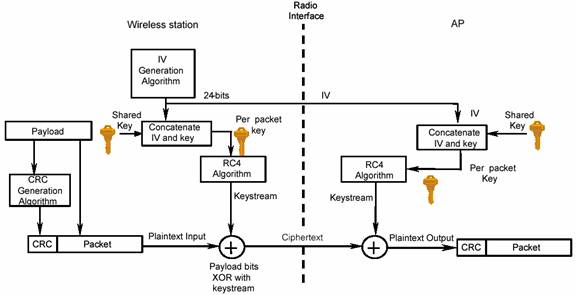

در قسمت قبل به معرفی پروتکل WEP که عملاً تنها روش امنسازی ارتباطات در شبکههای بیسیم بر مبنای استاندارد 802.11 است پرداختیم و در ادامه سه سرویس اصلی این پروتکل را معرفی کردیم. در این قسمت به معرفی سرویس اول، یعنی Authentication، میپردازیم. Authentication استاندارد 802.11 دو روش برای احراز هویت کاربرانی که درخواست اتصال به شبکهی بیسیم را به نقاط دسترسی ارسال میکنند، دارد که یک روش بر مبنای رمزنگاریست و دیگری از رمزنگاری استفاده نمیکند. شکل زیر شَمایی از فرایند Authentication را در این شبکهها نشان میدهد : همانگونه که در شکل نیز نشان داده شده است، یک روش از رمزنگاری RC4 استفاده میکند و روش دیگر از هیچ تکنیک رمزنگارییی استفاده نمیکند. Authentication بدون رمزنگاری در روشی که مبتنی بر رمزنگاری نیست، دو روش برای تشخیص هویت مخدوم وجود دارد. در هر دو روش مخدومِ متقاضی پیوستن به شبکه، درخواست ارسال هویت از سوی نقطهی دسترسی را با پیامی حاوی یک SSID (Service Set Identifier) پاسخ میدهد. در روش اول که به Open System Authentication موسوم است، یک SSID خالی نیز برای دریافت اجازهی اتصال به شبکه کفایت میکند. در واقع در این روش تمامی مخدومهایی که تقاضای پیوستن به شبکه را به نقاط دسترسی ارسال میکنند با پاسخ مثبت روبهرو میشوند و تنها آدرس آنها توسط نقطهی دسترسی نگاهداری میشود. بههمین دلیل به این روش NULL Authentication نیز اطلاق میشود. در روش دوم از این نوع، بازهم یک SSID به نقطهی دسترسی ارسال میگردد با این تفاوت که اجازهی اتصال به شبکه تنها در صورتی از سوی نقطهی دسترسی صادر میگردد که SSIDی ارسال شده جزو SSIDهای مجاز برای دسترسی به شبکه باشند. این روش به Closed System Authentication موسوم است. نکتهیی که در این میان اهمیت بسیاری دارد، توجه به سطح امنیتیست که این روش در اختیار ما میگذارد. این دو روش عملاً روش امنی از احراز هویت را ارایه نمیدهند و عملاً تنها راهی برای آگاهی نسبی و نه قطعی از هویت درخواستکننده هستند. با این وصف از آنجاییکه امنیت در این حالات تضمین شده نیست و معمولاً حملات موفق بسیاری، حتی توسط نفوذگران کمتجربه و مبتدی، به شبکههایی که بر اساس این روشها عمل میکنند، رخ میدهد، لذا این دو روش تنها در حالتی کاربرد دارند که یا شبکهیی در حال ایجاد است که حاوی اطلاعات حیاتی نیست، یا احتمال رخداد حمله به آن بسیار کم است. هرچند که با توجه پوشش نسبتاً گستردهی یک شبکهی بیسیم – که مانند شبکههای سیمی امکان محدودسازی دسترسی به صورت فیزیکی بسیار دشوار است – اطمینان از شانس پایین رخدادن حملات نیز خود تضمینی ندارد! Authentication با رمزنگاری RC4 این روش که به روش «کلید مشترک» نیز موسوم است، تکنیکی کلاسیک است که بر اساس آن، پس از اطمینان از اینکه مخدوم از کلیدی سری آگاه است، هویتش تأیید میشود. شکل زیر این روش را نشان میدهد : در این روش، نقطهی دسترسی (AP) یک رشتهی تصادفی تولید کرده و آنرا به مخدوم میفرستد. مخدوم این رشتهی تصادفی را با کلیدی از پیش تعیین شده (که کلید WEP نیز نامیده میشود) رمز میکند و حاصل را برای نقطهی دسترسی ارسال میکند. نقطهی دسترسی به روش مع*** پیام دریافتی را رمزگشایی کرده و با رشتهی ارسال شده مقایسه میکند. در صورت همسانی این دو پیام، نقطهی دسترسی از اینکه مخدوم کلید صحیحی را در اختیار دارد اطمینان حاصل میکند. روش رمزنگاری و رمزگشایی در این تبادل روش RC4 است. در این میان با فرض اینکه رمزنگاری RC4 را روشی کاملاً مطمئن بدانیم، دو خطر در کمین این روش است : الف) در این روش تنها نقطهی دسترسیست که از هویت مخدوم اطمینان حاصل میکند. به بیان دیگر مخدوم هیچ دلیلی در اختیار ندارد که بداند نقطهی دسترسییی که با آن در حال تبادل دادههای رمزیست نقطهی دسترسی اصلیست. ب) تمامی روشهایی که مانند این روش بر پایهی سئوال و جواب بین دو طرف، با هدف احراز هویت یا تبادل اطلاعات حیاتی، قرار دارند با حملاتی تحت عنوان man-in-the-middle در خطر هستند. در این دسته از حملات نفوذگر میان دو طرف قرار میگیرد و بهگونهیی هریک از دو طرف را گمراه میکند. در قسمت بعد به سرویسهای دیگر پروتکل WEP میپردازیم.

-

-

عضو انجمن

پاسخ : امنیت در شبکههای بیسیم

پاسخ : امنیت در شبکههای بیسیم

بخش ششم : سرویسهای امنیتی 802.11b – Privacy و Integrity

-

-

عضو انجمن

پاسخ : امنیت در شبکههای بیسیم

پاسخ : امنیت در شبکههای بیسیم

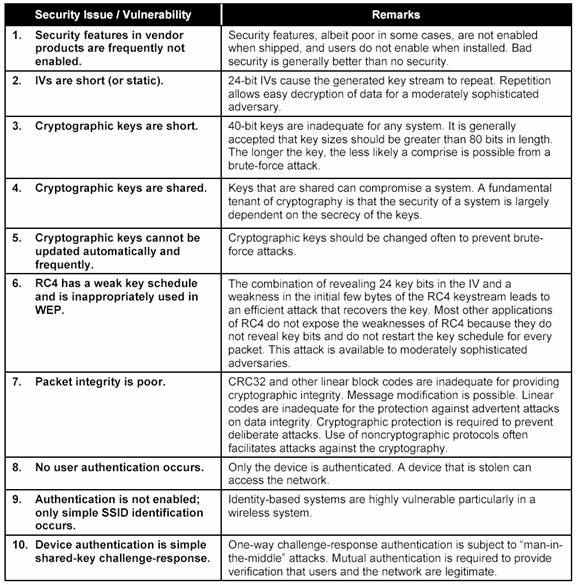

بخش هفتم : ضعفهای اولیهی امنیتی WEP

-

-

عضو انجمن

پاسخ : امنیت در شبکههای بیسیم

پاسخ : امنیت در شبکههای بیسیم

قسمت هشتم : خطرها، حملات و ملزومات امنیتی (بخش اول)

همان گونه که گفته شد، با توجه به پیشرفت های اخیر، در آینده یی نه چندان دور باید منتظر گسترده گی هرچه بیش تر استفاده از شبکه های بی سیم باشیم. این گسترده گی، با توجه به مشکلاتی که از نظر امنیتی در این قبیل شبکه ها وجود دارد نگرانی هایی را نیز به همراه دارد. این نگرانی ها که نشان دهنده ی ریسک بالای استفاده از این بستر برای سازمان ها و شرکت های بزرگ است، توسعه ی این استاندارد را در ابهام فرو برده است. در این قسمت به دسته بندی و تعریف حملات، خطرها و ریسک های موجود در استفاده از شبکه های محلی بی سیم بر اساس استاندارد IEEE 802.11x می پردازیم.

شکل زیر نمایی از دسته بندی حملات مورد نظر را نشان می دهد :

مطابق درخت فوق، حملات امنیتی به دو دسته ی فعال و غیرفعال تقسیم می گردند.

حملات غیرفعال

در این قبیل حملات، نفوذگر تنها به منبعی از اطلاعات به نحوی دست می یابد ولی اقدام به تغییر محتوال اطلاعات منبع نمی کند. این نوع حمله می تواند تنها به یکی از اشکال شنود ساده یا آنالیز ترافیک باشد.

- شنود

در این نوع، نفوذگر تنها به پایش اطلاعات ردوبدل شده می پردازد. برای مثال شنود ترافیک روی یک شبکه ی محلی یا یک شبکه ی بی سیم (که مد نظر ما است) نمونه هایی از این نوع حمله به شمار می آیند.

- آ آنالیز ترافیک

در این نوع حمله، نفوذگر با کپی برداشتن از اطلاعات پایش شده، به تحلیل جمعی داده ها می پردازد. به عبارت دیگر بسته یا بسته های اطلاعاتی به همراه یکدیگر اطلاعات معناداری را ایجاد می کنند.

حملات فعال

در این نوع حملات، برخلاف حملات غیرفعال، نفوذگر اطلاعات مورد نظر را، که از منابع به دست می آید، تغییر می دهد، که تبعاً انجام این تغییرات مجاز نیست. از آن جایی که در این نوع حملات اطلاعات تغییر می کنند، شناسایی رخ داد حملات فرایندی امکان پذیر است. در این حملات به چهار دسته ی مرسوم زیر تقسیم بندی می گردند :

- تغییر هویت

در این نوع حمله، نفوذگر هویت اصلی را جعل می کند. این روش شامل تغییر هویت اصلی یکی از طرف های ارتباط یا قلب هویت و یا تغییر جریان واقعی فرایند پردازش اطلاعات نیز می گردد.

- پاسخ های جعلی

نفوذگر در این قسم از حملات، بسته هایی که طرف گیرنده ی اطلاعات در یک ارتباط دریافت می کند را پایش می کند. البته برای اطلاع از کل ماهیت ارتباط یک اتصال از ابتدا پایش می گردد ولی اطلاعات مفید تنها اطلاعاتی هستند که از سوی گیرنده برای فرستنده ارسال می گردند. این نوع حمله بیش تر در مواردی کاربرد دارد که فرستنده اقدام به تعیین هویت گیرنده می کند. در این حالت بسته های پاسخی که برای فرستنده به عنوان جواب به سؤالات فرستنده ارسال می گردند به معنای پرچمی برای شناسایی گیرنده محسوب می گردند. لذا در صورتی که نفوذگر این بسته ها را ذخیره کند و در زمانی که یا گیرنده فعال نیست، یا فعالیت یا ارتباط آن به صورت آگاهانه –به روشی- توسط نفوذگر قطع شده است، می تواند مورد سوء استفاده قرار گیرد. نفوذگر با ارسال مجدد این بسته ها خود را به جای گیرنده جازده و از سطح دسترسی مورد نظر برخوردار می گردد.

- تغییر پیام

در برخی از موارد مرسوم ترین و متنوع ترین نوع حملات فعال تغییر پیام است. از آن جایی که گونه های متنوعی از ترافیک بر روی شبکه رفت وآمد می کنند و هریک از این ترافیک ها و پروتکل ها از شیوه یی برای مدیریت جنبه های امنیتی خود استفاده می کنند، لذا نفوذگر با اطلاع از پروتکل های مختلف می تواند برای هر یک از این انواع ترافیک نوع خاصی از تغییر پیام ها و در نتیجه حملات را اتخاذ کند. با توجه به گسترده گی این نوع حمله، که کاملاً به نوع پروتکل بسته گی دارد، در این جا نمی توانیم به انواع مختلف آن بپردازیم، تنها به یادآوری این نکته بسنده می کنیم که این حملات تنها دست یابی به اطلاعات را هدف نگرفته است و می تواند با اعمال تغییرات خاصی، به گمراهی دو طرف منجر شده و مشکلاتی را برای سطح مورد نظر دست رسی – که می تواند یک کاربر عادی باشد – فراهم کند.

- حمله های DoS) Denial-of-Service)

این نوع حمله، در حالات معمول، مرسوم ترین حملات را شامل می شود. در این نوع حمله نفوذگر یا حمله کننده برای تغییر نحوه ی کارکرد یا مدیریت یک سامانه ی ارتباطی یا اطلاعاتی اقدام می کند. ساده ترین نمونه سعی در از کارانداختن خادم های نرم افزاری و سخت افزاری ست. پیرو چنین حملاتی، نفوذگر پس از از کارانداختن یک سامانه، که معمولاً سامانه یی ست که مشکلاتی برای نفوذگر برای دست رسی به اطلاعات فراهم کرده است، اقدام به سرقت، تغییر یا نفوذ به منبع اطلاعاتی می کند. در برخی از حالات، در پی حمله ی انجام شده، سرویس مورد نظر به طور کامل قطع نمی گردد و تنها کارایی آن مختل می گردد. در این حالت نفوذگر می تواند با سوءاستفاده از اختلال ایجاد شده به نفوذ از طریق/به همان سرویس نیز اقدام کند.

تمامی ریسک هایی که در شبکه های محلی، خصوصاً انواع بی سیم، وجود دارد ناشی از یکی از خطرات فوق است. در قسمت بعدی به دسته بندی و شرح این ریسک ها و پیامدهای آن ها می پردازیم.

-

-

عضو انجمن

پاسخ : امنیت در شبکههای بیسیم

پاسخ : امنیت در شبکههای بیسیم

-

پاسخ با نقل قول

پاسخ با نقل قول